Компания «Код Безопасности» в Петербурге поделилась принципами комплексной ИБ

Количество киберугроз в бизнес-среде постоянно растет. Компании сталкиваются с многочисленными рисками, включая возникновение неполадок в ИТ-инфраструктуре и приостановку бизнес-процессов из-за действий злоумышленников, а также репутационный ущерб, большие финансовые издержки и даже уголовную ответственность.

В этом контексте сегодня актуальна концепция Security by Design, предполагающая проектирование такой ИТ-архитектуры, в которую изначально были бы конструктивно встроены средства безопасности.

Концепция Security by Design: из презентации Романа Лопатина, «Код Безопасности»

Фото: Елизавета Клейн/spbIT.ru

Ключевые вызовы ИТ-подразделений

Основная задача ИТ-отделов сегодня – это вынужденная срочная замена программного и аппаратного обеспечения после того, как в 2022 году большинство зарубежных вендоров ушли из страны. Компаниям потребовалась серьезная перестройка практически всей цифровой инфраструктуры. Особенно актуальным это оказалось для субъектов КИИ, однако и другие предприятия также столкнулись с проблемами поддержки тех или иных продуктов, с новыми условиями закупок оборудования. Ведь еще одной задачей ИТ-руководителя является доукомплектация ИТ-инфраструктуры – например, в случае масштабирования бизнеса или плановой замены устаревшего оборудования.

Огромный вызов ИТ-отделов связан с существенно участившимися кибератаками на предприятия: злоумышленники взламывают сайты, похищают информацию, повреждают инфраструктуру. В этом контексте проблемой становится нехватка квалифицированных кадров в области информационной безопасности. Зачастую сотрудники, которые отвечают за кибербезопасность в организации, не всегда имеют достаточно опыта, чтобы определить, куда направлен вектор атаки, своевременно выявить признаки взлома. Также они не всегда располагают необходимым спектром средств защиты информации, способствующих информационной безопасности, которые, к тому же, надо регулярно обновлять, учитывая обнаруженные уязвимости и новые способы атак. Сегодня для полноценной защиты ИТ-инфраструктуры недостаточно популярных антивируса или файрвола.

Немаловажно, что атаки приводят к финансовым потерям, что существенно снижает возможности бизнеса инвестировать в обновление инфраструктуры и средств информационной безопасности. Таким образом, ИТ-подразделения попадают в некий замкнутый круг.

Роман Лопатин рассказывает об основных киберрисках для бизнеса

Фото: Елизавета Клейн/spbIT.ru

Как обеспечить информационную безопасность организации

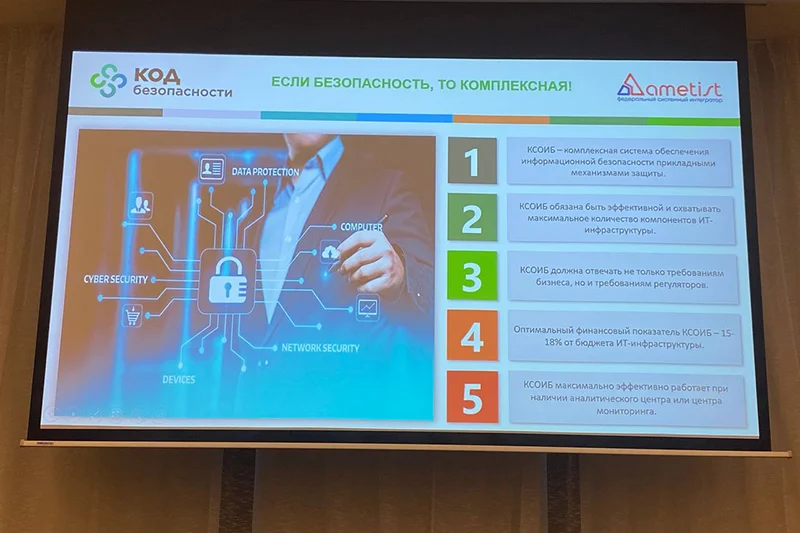

На помощь руководителям отделов информационной безопасности может прийти КСОИБ – комплексная система обеспечения информационной безопасности, представляющая собой определенные наборы мер, метрик, продуктов и анализа действий службы ИТ/ИБ. Цель – защита ИТ-инфраструктуры целиком. Безусловно, стоит понимать, что такая система требует больших вложений. Но защита в современных условиях не может быть точечной, для достижения лучшего результата необходим комплексный подход.

Основные требования к КСОИБ: кадр из презентации Романа Лопатина, «Код Безопасности»

Фото: Елизавета Клейн/spbIT.ru

При этом ИТ-инфраструктура компаний бывает разная, в зависимости от ее масштаба, подходов к потреблению ИТ-ресурсов и других факторов. Например, компании бывает необходимо связать центральный офис и территориально распределенные филиалы, многие используют публичные облака или создают собственное частное облако. Необходимо организовывать удаленные подключения для сотрудников, работающих дистанционно, а также для внешних пользователей, контрагентов, подрядчиков и т. д. Ни одно из этих направлений не должно оставаться без защиты, поскольку через каждое них могут совершаться атаки.

«Инфраструктура бывает разной, как простой, так и сложной. И если вы оставите брешь хотя бы в одном из направлений, вскроют именно его. Защитили центральный аппарат – киберпреступники скомпрометировали учетную запись пользователя и проникли в ИТ-инфраструктуру удаленно, потому что учетка была не защищена или скомпрометирована. Любой вектор атаки, если у вас крупная инфраструктура, будет приемлем и будет работать. Комплексность информационной безопасности крайне важна», – отметил Роман Лопатин.

ИТ-инфраструктура верхнеуровнево складывается из нескольких слоев. Первый – аппаратные платформы, серверы, и другое оборудование. Второй – это системное ПО – операционная система и гипервизоры. Третий – прикладное ПО. Четвертый – средства информационной безопасности. Соответственно, последний сегмент должен охватывать первые три.

Схема информационной инфраструктуры предприятия: кадр из презентации Романа Лопатина, «Код Безопасности»

Фото: Елизавета Клейн/spbIT.ru

Для каждого слоя – прикладного ПО, системного ПО, аппаратной части – механизмы защиты разные. Это могут быть различные межсетевые экраны, средства защиты от DDoS, антивирусы, «песочницы» и многое другое. Чтобы грамотно обеспечить информационную безопасность, ИТ/ИБ-руководителю необходимо четкое понимание, какой сегмент инфраструктуры надо защитить, каким рискам она подвержена, какие векторы атак могут быть применимы именно к ней.

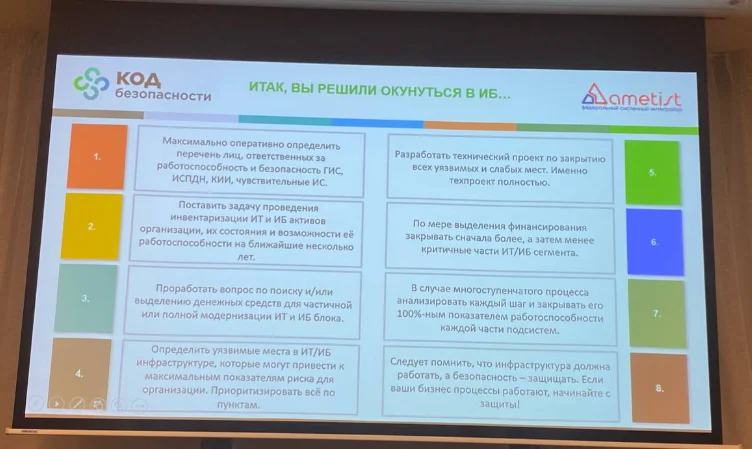

Роман Лопатин обозначил последовательность действий для обеспечения полноценной киберзащиты предприятия.

Первоначально необходимо определить перечень лиц, которые будут отвечать за безопасность и работоспособность наиболее важных систем: государственных информационных систем (ГИС), критической информационной инфраструктуры (КИИ) и других. Следующий шаг – инвентаризация активов организации, оценка их работоспособности на ближайшие несколько лет. Нужно проработать с руководством финансовые вопросы, связанные с выделением средств на модернизацию или обеспечение ИБ в организации «с нуля», определить наиболее уязвимые места в текущем варианте защиты и разработать технический проект по устранению уязвимостей. Далее, по мере выделения финансирования, – начать с наиболее критичных сегментов и постепенно переходить к менее критичным до полного закрытия потребностей в ИБ. При этом нужно вести постоянный контроль, убеждаясь в максимальных показателях работоспособности систем защиты.

Как обеспечить полноценную информационную безопасность:

кадр из презентации Романа Лопатина, «Код Безопасности»

Фото: Елизавета Клейн/spbIT.ru

В конце выступления спикер напомнил о преимуществах компании «Код Безопасности», которая занимается разработкой средств защиты информации, включая криптографическую защиту. Все продукты компании сертифицированы по ФСТЭК и ФСБ, находятся в реестре Минцифры и Минпромторга. Среди средств защиты, которые предлагает компания, – межсетевые экраны нового поколения, Web Application Firewall, система защиты от несанкционированного доступа и другие.

Примерно 80% необходимых прикладных средств защиты составляют механизмы защиты контура предприятия, а также обеспечение безопасности удаленного доступа. Крайне важна организация DMZ (Demilitarized Zone) – фрагмента сети, отделяющего межсетевым экраном общедоступные и локальные ресурсы организации. Она позволяет остановить атаку на раннем этапе, до того, как компании будет нанесен серьезный ущерб. Все эти механизмы защиты в комплексе с экспертизой предоставляет компания «Код Безопасности».

Интересные ссылки

- «Бизнесу надо исходить из "презумпции взлома"»: руководитель GSOC Александр Михайлов об атаках Houken

- Без стука: злоумышленник без аутентификации может взять под контроль Wing FTP Server

- Filestone использует Guardant Station для управления лицензиями

- K2 Cloud и Вебмониторэкс объединяют возможности для усиленной защиты веб-приложений

- InfoWatch Traffic Monitor интегрирован с защищенным корпоративным мессенджером Frisbee